Ransomwarové útoky nadále způsobují značné škody organizacím, což vede k finančním a provozním poruchám, které jsou často závažné a lze se jim vyhnout. Přístup k aktuálním údajům o hlavních hrozbách ransomwaru je nezbytný pro identifikaci trendů v profilech obětí, taktice útoku a dalších prvcích, které utvářejí prostředí hrozeb. Od 1. října do 1. listopadu 2024 analýza webových stránek skupiny ransomwaru odhalila celkem 593 poškozených.

Nyní se pojďme podívat na pozoruhodné novinky a zjištění od našeho posledního vydání Threat Debrief

- Zločinci REvil dostávají tresty odnětí svobody: Ruský soud vydal konečné rozhodnutí o čtyřech členech REvilu, kteří byli shledáni vinnými z distribuce malwaru a praní špinavých peněz. Aktéři hrozeb čelí trestům od čtyř a půl do šesti let, přičemž nejdelší trest si odpykává vůdce REvil Daniil Puzyrevsky. Vyšetřování předcházející zatčení členů REvil a úsilí vynaložené obžalobou jsou významnými milníky uprostřed represí proti ruské počítačové kriminalitě. Existuje však nejistota ohledně stavu operací společnosti REvil a zda se skupina v očekávání zásahů donucovacích orgánů rozhodla reorganizovat nebo změnit značku.

- RansomHub tvrdí více obětí než LockBit: RansomHub nashromáždil více než 450 obětí od prvních zpráv o incidentech RansomHub v únoru 2024. Skupina udržuje stálý počet měsíčních útoků. Ve srovnání s tím počet obětí LockBit v průběhu času klesal. Očekávaný pokles lze přičíst úspěšnému zabavení domény LockBit ze strany orgánů činných v trestním řízení na začátku tohoto roku.

- Operace Jump Pices podporovaná hrou: Jump Pices, pokročilá perzistentní hrozba (APT), byla spojena s ransomwarovou skupinou Play. Jumpy Pices je státem podporovaná severokorejská hrozba. Podle nedávných zpráv úspěšně zahájili řadu útoků tím, že přistoupili ke kompromitovaným uživatelským účtům, navoněli další procesy získávání pověření a poté nasadili ransomware Play a nástroje pro exploitation framework. Zda byl navázán partnerský typ vztahu, který umožní Jump Pices používat Play, zůstává neznámé.

- Black Basta vymýšlí útoky na Microsoft Teams: Black Basta se zapojil do taktiky sociálního inženýrství, kde se ve svých e-mailech a zprávách obětem přes Microsoft Teams maskují jako „Help Desk“. Jakmile skupina hrozeb nabídne podporu při řešení problémů se spamem a přesvědčí koncové uživatele, aby klikli na odkaz, stáhne se AnyDesk. Bylo také hlášeno použití QuickAssist ke spouštění dat s názvy antispamového softwaru, včetně názvů AntispamAccount a Antispam Update. A Black Basta používá Cobalt Strike k vytvoření bočního pohybu.

- Noví operátoři ve světě dvojitého vydírání: Oběti si nedávno vyžádaly nově vznikající skupiny ransomwaru, včetně InterLOck, HellCat a KillSec. Zatímco počet jejich obětí je nižší ve srovnání se skupinami se zavedenou historií, tyto varianty ukazují důležitou lekci. Většina skupin, které jsou schopny provádět nezbytný průzkum, infiltrovat sítě obětí, spouštět ransomware a spravovat místo úniku dat, je dostatečně nebezpečná a má potenciál stát se časem ještě větší hrozbou.

- PaidMemes Rolls Out BabyLockerKZ: BabyLockerKZ je varianta ransomwaru odvozená od MedusaLocker. BabyLockerKZ byl spojen s útoky proti malým a středním podnikům, zejména v Jižní Americe. Varianta MedusaLocker je spojena s PaidMemes, který působí jako zprostředkovatel přístupu; jedinečný klíč k běhu má také stejný název. První incidenty spojené s PaidMemes naznačují, že skupina je aktivní od roku 2022; začaly by vzor útoků, které využily BabyLockerKZ téměř o rok později na konci roku 2023.

- Výzkumníci hrozeb odhalili přidruženou platformu Cicada3301: Odborníci ze skupiny Group-IB identifikovali komunikaci od ransomwarové skupiny Cicada3301 na ruském fóru Anonymous Markekerplace. Odborníci korespondovali s aktérem hrozby a infiltrovali se do prostředí, přičemž získali přístup ke klíčovým informacím, včetně přidruženého panelu Cicada3301 a možností přizpůsobení ransomwaru. Cicada3301 ransomware zasáhlo několik organizací od prvních několika incidentů, které byly hlášeny letos v létě. I nadále jsou skupinou, kterou je třeba sledovat, protože zavádějí zajímavé taktiky pro růst svých operací.

- Varianta Qilin má tajnější schopnosti: B, varianta ransomwaru Qilin, je spojována s útoky proti zdravotnickým organizacím. Metody obranných úniků a možnosti šifrování varianty, včetně AES-256-CTR, odlišují Qilin.B od jeho dřívější iterace. Kmen ransomwaru využívá více užitečných zatížení a sdílí některé podobnosti s ransomwarem Embargo. Jednou z takových podobností je použití MS4Killer Qilin.B k narušení EDR aktivit; toto je utilita napsaná v jazyce Rust a spouští se po spuštění zavaděče s názvem MDeployer.

- Crypt Ghouls nasazuje prominentní ransomware: Crypt Ghouls je skupina ransomwaru, která dříve zneužívala běžné nástroje k poskytování užitečného zatížení a úpravě infrastruktury obětí, jako je PowerShell a škodlivé RMM. Nedávné zprávy však naznačují, že aktér hrozby spouští ransomware, jako je LockBit 3.o a Babuk. Crypt Ghouls rozvinul historii kampaní proti ruským organizacím. Bez ohledu na to, zda má Crypt Ghouls aktivní spojení s přidruženou společností LockBit nebo vytváří užitečné zatížení ransomwaru na základě uniklého kódu LockBit, LockBit nepřestal používat.

- NotLockBit se zaměřuje na systémy mimo Windows: NotLockBit provedl útoky proti systémům s macOS. Mezi funkce ransomwaru patří možnosti zjišťování a průzkumu systému a asymetrické šifrování. Po spuštění se na infikovaných zařízeních načte také téma plochy LockBit 2.0. I když se kdysi předpokládalo, že NotLockBit používá kód z stavitele LockBit, toto tvrzení je nyní chápáno jako nepravdivé. Útoky ze strany NotLockBit začaly na jaře roku 2022. Se zprávami o významném hrozbě zasahujícím systémy macOS je pravděpodobné, že další vývoj v útocích na macOS bude mít podobu.

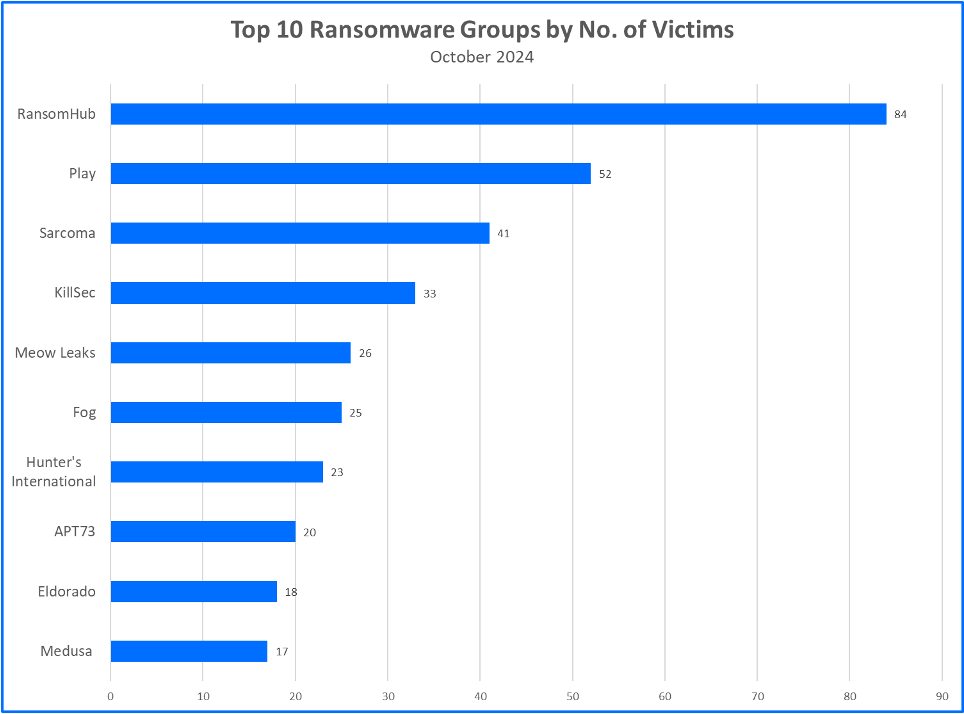

Top 10 rodin ransomwaru

Bitdefender’s Threat Debrief analyzuje data ze stránek s únikem ransomwaru, kde skupiny útočníků zveřejňují údajný počet napadených společností. Tento přístup poskytuje cenné poznatky o celkové aktivitě trhu RaaS. Existuje však kompromis: přestože odráží samozvaný úspěch útočníků, informace pocházejí přímo od zločinců a mohou být nespolehlivé. Tato metoda navíc zachycuje pouze počet poškozených, nikoli skutečný finanční dopad těchto útoků.

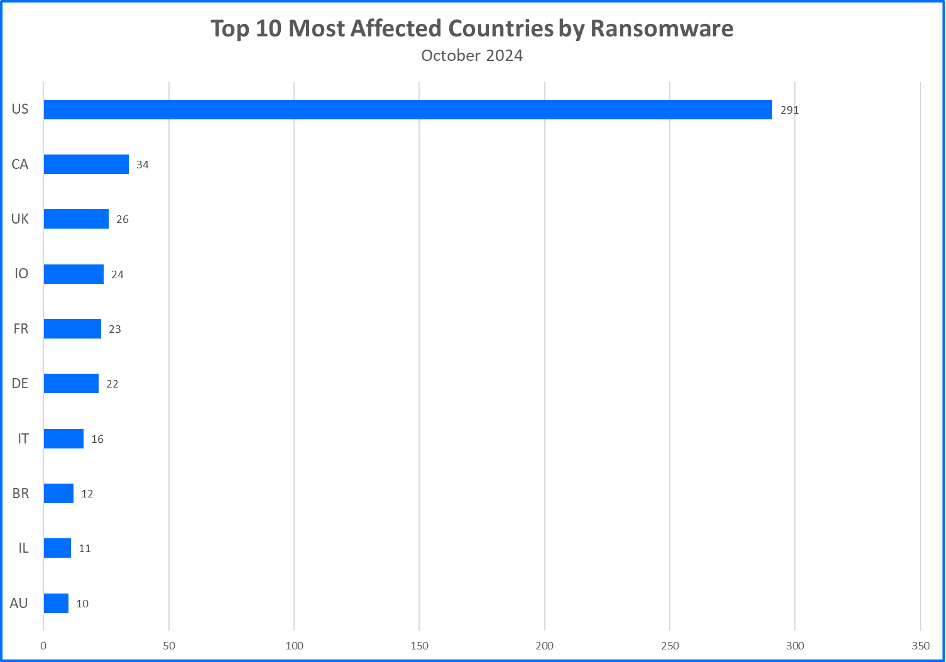

Top 10 zemí

Ransomwarové gangy upřednostňují cíle, kde mohou potenciálně ze svých obětí vymáčknout nejvíce peněz. To často znamená zaměřit se na vyspělé země. Nyní se podívejme na 10 zemí, které tyto útoky nejvíce zasáhly.

O Bitdefender Threat Debrief

Bitdefender Threat Debrief (BDTD) je měsíční série analyzující zprávy o hrozbách, trendy a výzkumy z předchozího měsíce.

Bitdefender poskytuje řešení kybernetické bezpečnosti a pokročilou ochranu před hrozbami stovkám milionů koncových bodů po celém světě. Pro další informace nás neváhejte kontaktovat.

Zdroj: Bitdefender