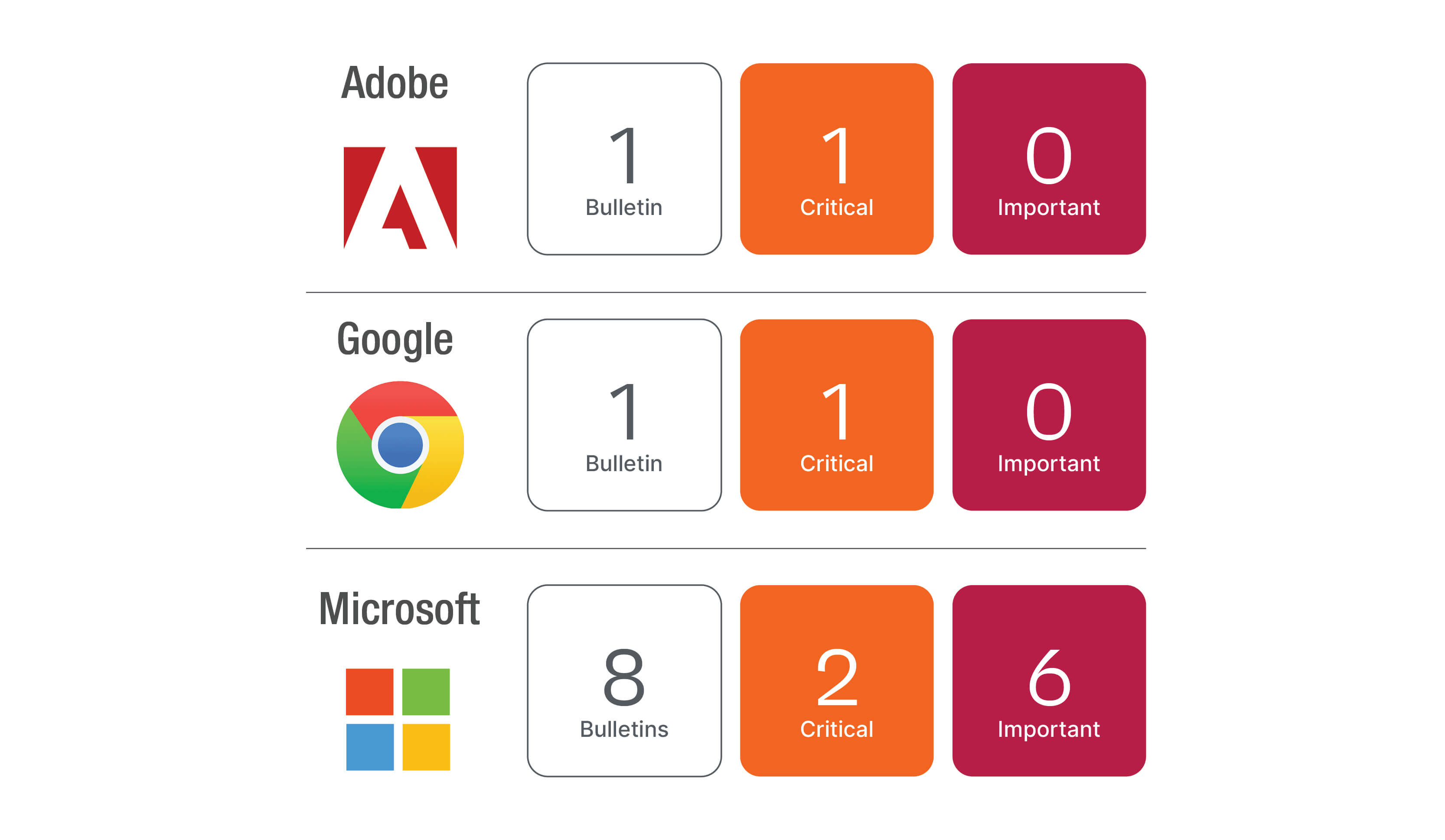

Opravný Patch pro listopad 2023 dorazil a má nižší celkový počet CVE než předchozí měsíce, ale obsahuje některé naléhavé opravy, které si organizace budou chtít vzít na vědomí. Tento měsíc je také prvním cyklem oprav pro Server 2012 a 2012 R2 s rozšířenou podporou (ESU). Na straně třetí strany společnost Adobe vydala aktualizace a byla aktualizována aktualizace ze stabilního kanálu Google Chrome.

Aktualizace společnosti Microsoft

Microsoft tento měsíc vyřešil 58 nových unikátních CVE, z nichž tři jsou kritické. Tři CVE potvrdily využití ve volné přírodě. Existují také některé veřejně odhalené zranitelnosti, u kterých by mohlo být vyšší riziko zneužití. Mezi dotčené produkty patří Windows OS, Office 365, .Net, ASP.NET, Azure DevOps Server, Visual Studio, Exchange Server a SQL Server.

Microsoft Server 2012 a 2012 R2 oficiálně dosáhly konce své životnosti v říjnu. Dnes jsou k dispozici aktualizace pro tyto serverové edice, pokud se organizace přihlásila k odběru Microsoft ESU.

Chyby Microsoft zero-day

Společnost Microsoft vyřešila chybu zabezpečení týkající se zvýšení úrovně oprávnění Windows DWN Core Library (CVE-2023-36033). CVE je společností Microsoft hodnocen jako důležitý a má skóre CVSS 7,8, ale ve volné přírodě byly zjištěny exploity.

Veřejně jsou k dispozici ukázky kódu proof-of-concept, což usnadňuje použití dalším útočníkům. Ke zneužití této chyby zabezpečení není nutná žádná interakce uživatele a v případě zneužití by útočník mohl získat oprávnění na úrovni systému. Tato chyba zabezpečení se týká všech edic Windows 10, 11 a Server. Bez ohledu na závažnost a hodnocení CVSS je tato chyba zabezpečení aktivně využívána a vyžaduje vyšší prioritu.

Společnost Microsoft vyřešila chybu zabezpečení týkající se zvýšení úrovně oprávnění v ovladači minifiltru Windows Cloud Files (CVE-2023-36036). Zranitelnost je hodnocena jako důležitá a má skóre CVSS 7,8, ale ve volné přírodě byly zjištěny zneužití. Ke zneužití této chyby zabezpečení není nutná žádná interakce uživatele a v případě zneužití by útočník mohl získat oprávnění na úrovni systému. Tato chyba zabezpečení se týká Windows 10, 11 a Server 2008 a novějších serverových edicí OS.

Organizace, které stále používají Server 2008, 2008 R2, 2012 nebo 2012 R2, by se měly ujistit, že se přihlásí k předplatnému Microsoft ESU, nebo přijmout další opatření k ochraně těchto starších serverových edic. Bez ohledu na závažnost a hodnocení CVSS je tato chyba zabezpečení aktivně využívána a vyžaduje vyšší prioritu.

Společnost Microsoft vyřešila chybu zabezpečení vynechání funkce zabezpečení v systému Windows SmartScreen (CVE-2023-36025). Zranitelnost je hodnocena jako důležitá a má skóre CVSS 8,8, ale ve volné přírodě byly zjištěny zneužití. Útočník může přesvědčit uživatele, aby klikl na speciálně vytvořenou adresu URL a obešel kontroly SmartScreen v programu Windows Defender.

Tato chyba zabezpečení se týká Windows 10, 11 a Server 2008 a novějších serverových edicí OS. Organizace, které stále používají Server 2008, 2008 R2, 2012 nebo 2012 R2, by se měly ujistit, že se přihlásí k předplatnému Microsoft ESU, nebo přijmout další opatření k ochraně těchto starších serverových edic.

Bez ohledu na závažnost a hodnocení CVSS je tato chyba zabezpečení aktivně využívána a vyžaduje vyšší prioritu.

Microsoft veřejně odhalil zranitelnosti

Společnost Microsoft vyřešila chybu zabezpečení Denial of Server v ASP.NET (CVE-2023-36038). Chyba zabezpečení je hodnocena jako důležitá a má skóre CVSS 8,2. Zranitelnost byla zveřejněna, což zvyšuje riziko, že aktéři ohrožení mohou vyvíjet nebo vyvinou exploit. Za správných podmínek by útočník, který by tuto chybu zabezpečení úspěšně zneužil, mohl způsobit úplnou ztrátu dostupnosti.

Společnost Microsoft vyřešila obcházení funkce zabezpečení v sadě Microsoft Office, které útočníkovi umožňuje obejít chráněné zobrazení Office a otevřít v režimu úprav, nikoli v chráněném režimu (CVE-2023-36413). Chyba zabezpečení je hodnocena jako důležitá a má skóre CVSS 6,5. Zranitelnost byla zveřejněna, což zvyšuje riziko, že aktéři ohrožení mohou vyvíjet nebo vyvinou exploit. Tato chyba zabezpečení se týká edic Microsoft Office a 365 Apps.

Společnost Microsoft aktualizovala dříve publikované CVE (CVE-2023-38039 a CVE-2023-38545) ovlivňující záhlaví HTTP a přetečení vyrovnávací paměti haldy SOCKS5 tak, aby obsahovaly aktualizovanou verzi curl 8.4.0, která řeší chyby zabezpečení. Organizace, které implementovaly zmírnění opatření poskytnutá 19. října 2023, by se měly řídit pokyny uvedenými v následující dokumentaci: Odebrat zásady Windows Defender Application Control (WDAC).

Pozoruhodné zranitelnosti serveru Microsoft Exchange

Některé z těchto zranitelností burzy se objevily na začátku listopadu v některých nedávných titulcích, protože načasování zveřejnění od výzkumníka neodpovídalo kritériím pro vydání společnosti Microsoft. Někteří výzkumníci mají velmi těžké časové rámce, od informování dodavatele až po zveřejnění podrobností. Pokud zranitelnosti nesplňují kritéria pro vydání mimo pásmo, spadají do dalšího cyklu vydání. Zdá se, že několik z těchto Exchange CVE spadá do takového případu. U pěti burz CVE nebyly hlášeny žádné zneužití ani odhalení.

- Chyba zabezpečení CVE-2023-36035 Microsoft Exchange Server falšování

- Chyba zabezpečení CVE-2023-36039 Microsoft Exchange Server s falšováním

- Chyba zabezpečení CVE-2023-36050 Microsoft Exchange Server spoofing

- CVE-2023-36439 Chyba zabezpečení vzdáleného spuštění kódu serveru Microsoft Exchange Server

- Chyba zabezpečení CVE-2021-1730 Microsoft Exchange Server spoofing (změna pouze informací)

Aktualizace třetích stran

Společnost Adobe vydala aktualizace pro 14 produktů včetně Adobe Acrobat a Acrobat Reader. Společnost Adobe vyřešila 76 CVE napříč aktualizacemi produktu, včetně 40 kritických CVE. Nebyly hlášeny žádné zneužití ani zveřejnění.

Na základě priorit společnosti Adobe by všechny tyto spadaly do priority 3, protože u většiny produktů je méně pravděpodobné, že budou zacíleny (jako ColdFusion, InCopy atd.). Nejpravděpodobnějšími cíli budou aplikace Adobe Acrobat a Acrobat Reader, protože jsou širší. dostupné v systémech. Doporučení by bylo upřednostnit APSB23-54: Aktualizace zabezpečení dostupná pro Adobe Acrobat a Reader, aby byla náprava bezpečná.

Google Chrome přešel na týdenní vydávání aktualizací zabezpečení. Stabilní kanál Chrome byl aktualizován na 119.0.6045.159 pro Mac a Linux a 119.0.6045.159/.160 pro Windows a obsahuje 4 CVE. Očekávejte, že se prohlížeče založené na Chromiu brzy aktualizují.

Zdroj: Ivanti