Realita dnešního rychle se rozvíjejícího a stále vzdálenějšího pracovního prostředí staví vaši firmu jako zranitelnou vůči narušení bezpečnosti. Vaši zaměstnanci se při práci stále více spoléhají na svá vlastní nechráněná zařízení a využívají SaaS a webové aplikace pro přístup k vašim cenným aktivům a datům.

Přihlášením do vaší sítě a prováděním pracovních úkolů také nevědomky zvyšují útočnou plochu vaší infrastruktury. Tato rozšířená oblast hrozeb zvyšuje nechráněné expoziční body vašich systémů a umožňuje aktérům hrozeb využít mezery v zabezpečení.

Pojďme prozkoumat výhody používání přístupu k síti s nulovou důvěryhodností (ZTNA) a ukázat sedm bezpečnostních principů, které mohou chránit vaše obchodní data před škodlivými aktivitami.

1. Zabezpečte veškerou komunikaci

ZTNA, známá také jako zabezpečení bez obvodu, používá přístup „nikdy nedůvěřuj, vždy se ověř“ k zabezpečení všech uživatelů, kteří chtějí získat přístup k vaší síti. Explicitní oprávnění musí být uděleno pro každou relaci – i když byl dříve ověřen stejný uživatel nebo zařízení. (Více o tom za chvíli.) Uživatelé pracující v prostředí ZTNA ani nebudou vědět o aplikacích a službách ve vašem rámci, pokud k nim nebudou mít přístup pomocí individuálních protokolů oprávnění.

2. Vyhodnoťte na základě relace

Dynamická povaha distribuovaných výpočetních prostředí a vzdálené pracovní síly činí z důvěry uživatelů a zařízení kritickou prioritu. V důsledku toho by každý jednotlivý požadavek na přihlášení nebo přístup měl být chráněn autentizačními protokoly. Nechráněné cloudové architektury jsou zranitelné vůči špatným aktérům a spoustě hrozeb, od špatné správy přístupu až po ztrátu dat a narušení bezpečnosti.

To, že jste zařízení nebo identitě z předchozí relace důvěřovali, neznamená, že byste měli automaticky udělit okamžitý přístup, až příště přistoupí k vaší infrastruktuře. Nemůžete předvídat anomální uživatelské změny nebo změny v zabezpečení zařízení, které by mohly nastat mezi relacemi.

3. Hlídejte si své zdroje — když je všechno zdrojem

K vaší síti může přistupovat prakticky neomezený počet zařízení. Zatímco pracovní stanice a servery koncových uživatelů byly kdysi součástí připojeného zařízení, dnešní dynamické cloud computingové služby jsou schopny provádět specifická oprávnění pro jiná zařízení ve vaší infrastruktuře.

Chcete-li zachovat přímý dohled na bezpečnost připojených zařízení přistupujících k vašim datům, měli byste implementovat různé a složené autentizační protokoly. Použití principu nejmenšího oprávnění (PoLP) chrání vaše data tím, že zajišťuje, že každý modul (od procesů přes uživatele až po programy) musí mít přístup pouze k informacím a zdrojům nezbytným pro přidělený úkol.

4. Monitorujte, měřte, opakujte

Přístup nulové důvěry je navržen tak, aby byl brán doslova. Využitím nepřetržitého monitorování podnikových aplikací ochráníte svůj podnik před možným škodlivým vstupem neoprávněných uživatelů. Aplikace jsou vysoce zranitelné vůči kybernetickým útokům a pro vaši organizaci by mělo být nanejvýš důležité, aby bedlivě sledovala každou žádost o přístup k nim.

I jeden úspěšný pokus o neoprávněný přístup může způsobit zkázu ve vaší infrastruktuře. V tradičním modelu založeném na perimetru, jako je VPN, jakmile hacker získá přístup prostřednictvím aplikace, může se přesunout do strany a ve většině případů získat přístup k celé vaší síti.

Zastavením špatných aktérů na aplikační úrovni může vaše firma zabránit tomu, aby se hrozby prosadily ve vaší podnikové síti.

5. Buďte dynamický

Dynamická, přizpůsobivá politika by měla řídit jak behaviorální, tak environmentální atributy. Ke spouštění protokolů, které automaticky rozhodují o řízení přístupu, by měly být použity rizikové faktory, jako je poloha a poloha zařízení.

Automaticky lze diagnostikovat parametry obklopující informace o uživateli a jeho umístění, zařízení, ze kterého požadují přístup, a veškeré související bezpečnostní prověrky. Výsledek plného přístupu, omezeného přístupu nebo vůbec žádného přístupu lze autonomně řídit detekčními protokoly.

Využití opatření vícefaktorové autentizace (MFA) je jedním z příkladů toho, jak mohou aplikace governance v případě potřeby omezit přístup.

6. Prosazovat, přísně

Autentizace i autorizace by měly být dynamické a přísně vynucované před udělením přístupu. Zajištěním toho, že vaše bezpečnostní kontroly jsou neustálé – a neustále se vyvíjející – je vaše firma chráněna neustálým cyklem skenování uživatelů.

Tyto protokoly vyhodnocují důvěryhodnost pokusů o autentizaci pomocí signálů a bezpečnostních kontrol před určením, zda je přístup povolen. Tento iterativní proces, který je zahájen, jakmile zaměstnanec nebo nové zařízení vytvoří účet s přidruženými oprávněními, se nezastaví po dobu životního cyklu hardwaru nebo přidružení uživatele.

7. Neexistuje nic takového jako „příliš mnoho“

Prostředí dnešní IT infrastruktury je vystaveno téměř neustálému proudu možných hrozeb a vaše podnikání musí udržovat přísné monitorování, abyste si udrželi náskok před potenciálními zranitelnostmi.

Chcete-li ilustrovat důležitost implementace ZTNA, zeptejte se sami sebe, zda vaše podnikání v současnosti dodržuje sedm principů modelu nulové důvěry.

Pokud máte stále nějaké přetrvávající pochybnosti o potřebě spolehlivého, vždy online bezpečnostního řešení, zvažte následující případovou studii a pamatujte – i když mají vaši zaměstnanci ty nejlepší úmysly, zařízení, pomocí kterých přistupují k vaší pracovní infrastruktuře, mohou být zranitelná.

Reálný příklad autorizace aplikace na základě umístění uživatele a zařízení

Joe pracuje v prodeji pro společnost se sídlem v USA a pravidelně cestuje do zahraničí. Po uzavření smlouvy v zahraničí se rozhodne prodloužit si cestu za svým snoubencem, který pracuje jako zdravotní sestra pro neziskovou organizaci ve vysoce rizikové zemi, na kterou je uvaleno embargo. Při návštěvě svého snoubence se snaží přistupovat k interním aplikacím pro práci, zatímco používá iPad svého snoubence.

Má oprávnění k přístupu k těmto informacím, ale používá nespravované zařízení v zemi, kde jeho společnost omezuje přístup.

Co hrozí: Spojené státy mají vůči této zemi embargo a jeho společnost přijímá opatření, aby tato omezení dodržela. Jeho společnost věří, že země, na které bylo uvaleno embargo, nabízejí větší rizika kybernetické bezpečnosti.

Joe má přístup k informacím o cenách u různých dodavatelů a náhodný nebo úmyslný únik těchto citlivých dat by mohl mít pro společnost závažné důsledky.

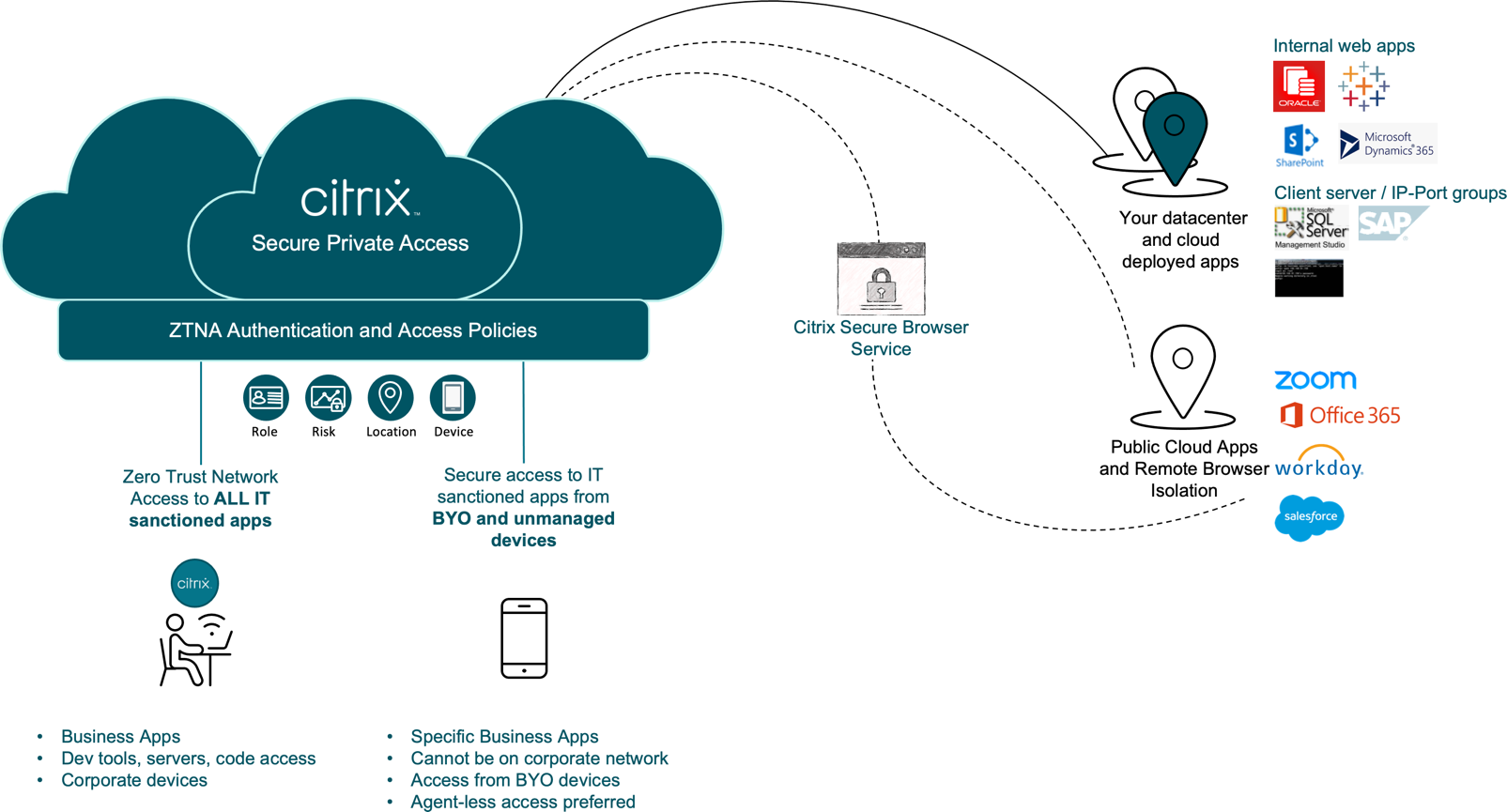

Jak Citrix ZTNA chrání: Adaptivní autentizační zásady v rámci Citrix Secure Private Access zajišťují správným lidem správnou úroveň přístupu pomocí rizikových faktorů v reálném čase, když je požadován přístup k aplikaci. Zásady společnosti stanoví, že ve vysoce rizikových zemích bude přístup udělen pouze při použití podnikového zařízení pro velmi omezenou sadu aplikací. Vzhledem k tomu, že Joe používá nespravované zařízení v zemi, na kterou je uvaleno embargo, je mu odepřen přístup, což chrání firemní data, zaměstnance a společnost.

Řešení Citrix ZTNA

Nyní, když jste identifikovali sedm principů modelu zabezpečení s nulovou důvěryhodností, je čas je implementovat do vašeho podniku.

Citrix poskytuje řadu komplexních řešení, která mohou být přizpůsobena vašim specifickým organizačním potřebám. Jsme tu, abychom poskytovali řešení ZTNA, která tyto principy uvádějí do praxe a poskytují vašemu podnikání cenný přehled o tom, jak chráníte svá aktiva.

Chcete-li se dozvědět více o tom, jak Citrix poskytuje kompletní řešení ZTNA, není nic snazšího, než nás kontaktovat.

Zdroj: Citrix